moder

Администратор

Команда форума

Стенограмма с конференции.

Здравствуйте, меня зовут Эдриан Крэншоу. Я сооснователь компании Derbycon, основатель Irongeek.com, интересуюсь информационной безопасностью и работаю старшим консультантом по безопасности в компании Trusted Sec. Я расскажу вам, как люди размещают свои подлинные документы в Darknet и как из-за этого их становится легко поймать.

Это всем известные истории о людях, которые использовали TOR или другие анонимайзеры и попались в основном из-за пренебрежения правилами OPSEC.

История, которой я присвоил номер 0 – это бомбы, будто бы заложенные в Гарвардском университете в прошлом году. Один парень отправил электронное письмо в разные отделы руководства университета, в том числе службе безопасности и студенческой газете, с указанием мест, в которых находились бомбы: научный центр, Sever холл, Emerson холл, Thayler холл. Он писал, чтобы они действовали быстро, потому что бомбы скоро взорвутся. Сообщение об этом было опубликовано в СМИ 16 декабря 2013 года.

Итак, кем был этот парень? Он использовал «партизанский» почтовый сервис для разовой отправки электронных писем Guerilla Mail и отправил своё письмо через TOR.

Но он не учёл то, что Guerilla Mail помещает оригинальный IP-адрес отправителя в заголовок письма. Например, если вы отправляете письмо из дома, то на нём будет указан IP-адрес вашего домашнего компьютера. На слайде показан пример, где я использовал свой почтовый ящик на irongeek.com, чтобы показать, как это работает. Этот парень подумал об анонимности и использовал TOR, поэтому в его письме был указан IP-адрес сервера TOR. Однако он не учёл, что все узлы TOR, за исключением «мостов», известны и находятся в открытом доступе – они приведены, например, на этом сайте torstatus.blutmagie.de, и легко можно определить, относится ли конкретный компьютер к сети TOR или нет. Если вы не используете «мост», очень легко отследить, кто и откуда присоединился к локальной сети Гарварда и использовал TOR в то время, когда было отправлено письмо с угрозами.

Из этого можно сделать такие выводы:

Далее рассмотрим дело №2 – компания Freedom Hosting предоставляла клиентам почтовые услуги внутри сети TOR, то есть позволяла им создавать внутри анонимной сети свои собственные почтовые ящики. Они, в том числе, использовались и для распространения детского порно, хотя в основном служили просто для обмена письмами между пользователями. Именно из-за детского порно этот хостинг в 2011 году подвёргся атаке Anonymous во время операции по «зачистке» Darknet.

В частности, DDoS-атаке подвергся сайт Lolita City, размещённый на Freedom Hosting, в результате чего хакеры «Анонимус» смогли опубликовать в открытом доступе целый список его пользователей. В июле 2013 года ФБР скомпрометировали несколько почтовых ящиков Freedom Hosting и внедрили туда вредоносный код JavaScript, который использовал уязвимость СVE-2013-1690 версии 17 ESR браузера Firefox. Как известно, пакет программного обеспечения TOR базируется на Firefox. Его разработчики выпустили патч, устраняющий уязвимость, однако многие пользователи Тор, как обычно, не обновили вовремя используемую версию «луковичного» браузера.

Эта уязвимость позволила ФБР получить контроль над почтой Freedom Hosting, внедрив туда эксплойт под названием Magneto. Он является крошечным исполняемым файлом Windows. «Магнето» ищет имя Windows-хоста жертвы и MAC-адрес её компьютера и отправляет информацию обратно на сервер ФБР в Вирджинию, разоблачая реальный IP-адрес жертвы. Обратно скрипт отправляет данные со стандартным HTTP запросом вне сети TOR. Подробности можно прочитать по ссылке.

Этот проект аналогичен проекту под названием Egotistical Giraffe – инструменту, который ФБР использовала против пользователей TOR через уязвимое программное обеспечение на их компьютерах. К похожему шпионскому ПО, которым пользуются федералы, относится также Magic Lantern, FOXACID и CIPAV – верификатор адресов протоколов интернета и компьютеров.

В результате ФБР удалось уничтожить Freedom Hosting, арестовав за распространение детской порнографии его владельца, 28-летнего гражданина Ирландии и США Эрика Уоэна Маркеса. Его смогли связать с сервером Freedom Hosting благодаря платёжным документам. Он купил что-то, а информация о покупке с привязкой к его реальному IP-адресу осталось в его почтовом ящике Freedom Hosting. Когда его арестовывали спецслужбы, он кинулся выключать свой ноутбук, чтобы при повторной загрузке активировалась систему шифрования данных на жёстком диске, однако это ему не удалось.

Из этого дела можно извлечь следующие уроки:

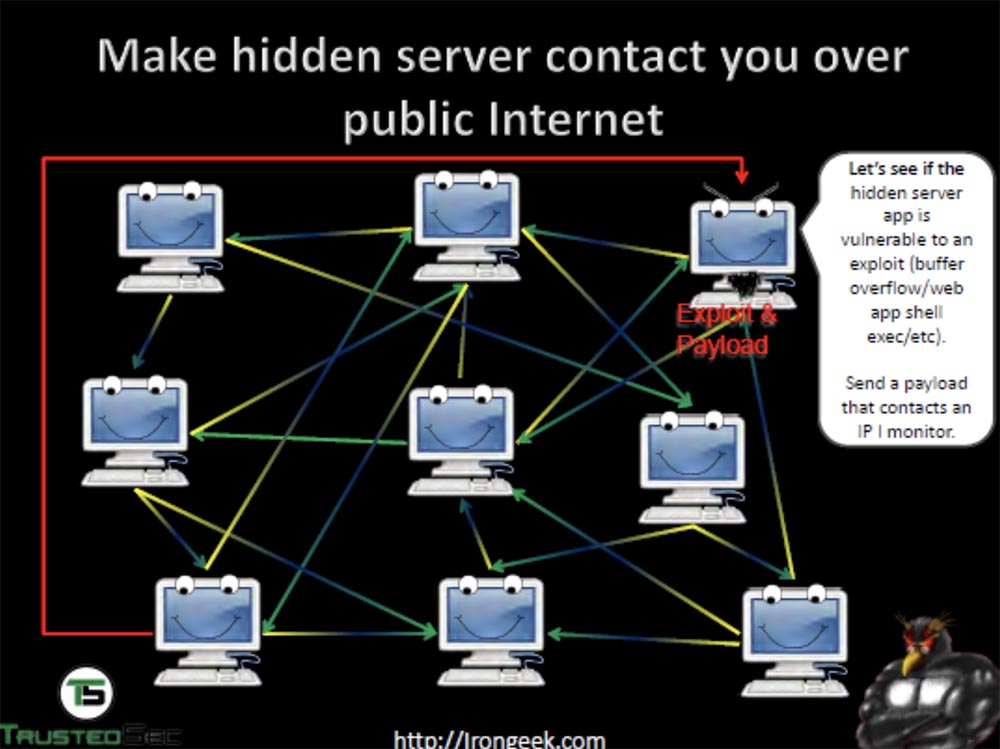

Заставьте скрытый сервер выйти с вами на контакт, чтобы определить его реальный IP-адрес и выяснить, подвержен ли он каким-либо уязвимостям для различных атак, например, переполнения буфера и т.д.

Это нужно для того, чтобы не облажаться и не попасть под наблюдение федералов, связавшись с таким сервером внутри сети TOR.

Дело №3 касается хорошо известного Silk Road, или «Шёлкового пути». Этим рынком Darknet управлял парень с псевдонимом Dread Pirate Roberts, или «Ужасный пират Робертс». Эта была электронная площадка для покупателей и продавцов, на которой торговали, скажем так, не совсем легальным товаром. Материалы судебного дела «Шёлкового пути» по состоянию на 23 сентября 2013 года показывают, что в сети TOR было обнаружено около 13000 перечней товаров, размещённых на сайтах и касающихся таких запросов, как «марихуана», «экстази», «интоксиканты», «опиоиды», «прекурсоры», «психоделики» и тому подобных наркотических веществ. Короче, это была мечта Чарли Шина.

Также на сайте TOR обнаружено 159 сайтов, предоставляющих услуги взлома аккаунтов различных сетей по желанию клиента, включая Фейсбук и Твиттер так, что заказчик получал возможность как угодно распоряжаться и изменять персональную информацию владельца аккаунта. Здесь было размещено также 22 учебных пособия по взлому банкоматов, а также контакты поставщиков таких нелегальных услуг, как «анонимные банковские счета», «поддельные счета в валюте CAD/GBP/EUR/USD», «продажа огнестрельного оружия и боеприпасов», «украденная информация банковских карт и аккаунтов PayPal» и даже «наёмные убийцы более чем в 10 странах». Единственное, что не предлагалось для продажи или не было обнаружено в сети – это поддельные дипломы, сертификаты, медицинские рецепты и фальшивые деньги. Видимо, у владельца площадки с этим были проблемы.

После того, как объём совершённых сделок достиг 1,2 миллиарда долларов, «Шелковым путём» заинтересовалось ФБР. Они в первую очередь стали проверять самые первые ссылки на Silk Road в публичном интернете, используя запросы в поисковике Google, меняя временные интервалы. Они нашли самую раннюю ссылку на этот ресурс на маленьком сайте наркоманов Shroomery, где парень под ником altoid разместил ссылку на страницу Silk Road в сети TOR.

По существу, он рекламировал этот сайт, сообщая, что на сайте «Шелкового пути» можно анонимно приобрести всё, что угодно. Этот пост был размещён 27.01.2011 года.

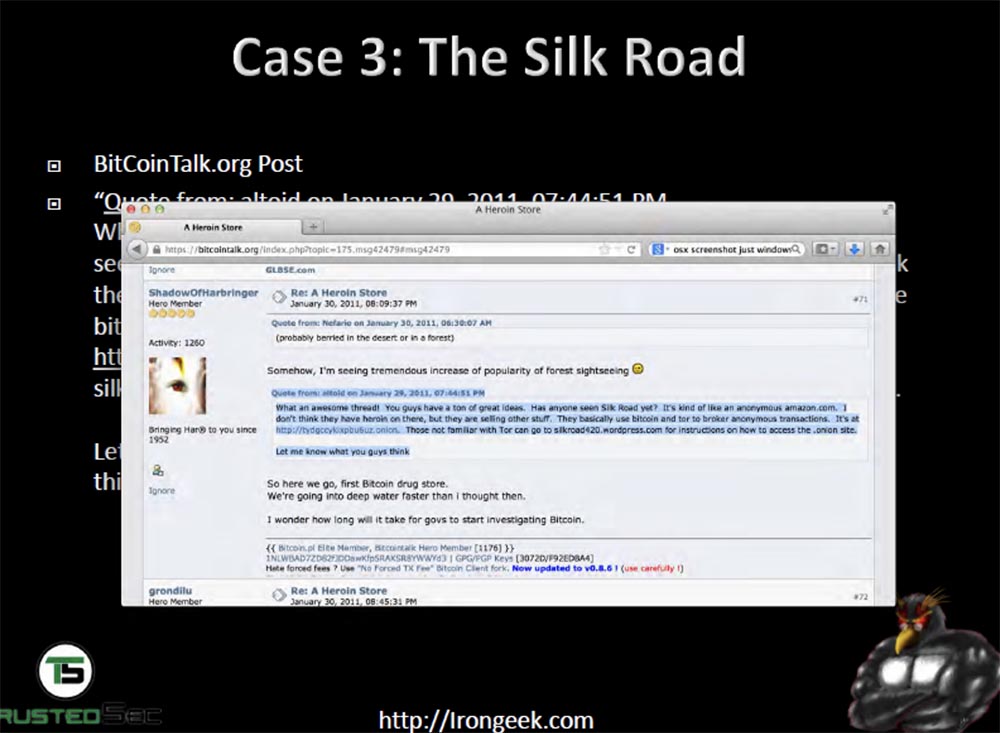

Затем на сайте bitcointalk.org кто-то открыл тему “Магазин героина», и пользователь под ником ShadowOfHarbringer написал, что Silk Road, возможно, не торгует героином, но зато это первая торговая площадка, где можно купить анонимно все остальные наркотики за биткойны. Это тоже звучало как реклама данного ресурса, причём данный пользователь закончил свой пост фразой: «ребята, дайте мне знать, что вы об этом думаете!», намекая на обратную связь.

Таким образом, федералы установили, что «Шелковый путь» реально существует и работает. Позже, в октябре этого же года, на этом же сайте bitcointalk.org появился знакомый по сайту Shroomery персонаж под ником altoid, который открыл тему «Ищу профессионального IT специалиста для открытия биткойн-стартапа», где написал, что заинтересованные лица могут обратиться к нему по указанному адресу электронной почты. Причём знаете, что он сделал? Он написал адрес своего почтового ящика, зарегистрированный на его настоящее имя и фамилию – Росс Ульбрихт, [email protected]. Это называется полный провал принципа OPSEC.

Поэтому ФБР нетрудно было установить связь между altoid, первым упоминанием «Шелкового пути» и биткойнами. Электронная почта altoid была той же, что и у Росса. Профиль Ульбрихта на Google+ показал, что он интересуется институтом либертарианцев Людвига фон Мизеса, «мировым центром австрийской школы экономики».

Далее они выяснили, что подпись Dread Pirate Roberts на форумах «Шелкового пути» содержала ссылку на Институт Мозеса, а австрийская экономическая теория оказала большое влияние на философию Silk Road. Кроме того, с аккаунта «Росс Ульбрихт» была сделана запись на StackOverflow с просьбой помочь ему в написании PHP кода для связи со скрытыми сервисами TOR.

Правда, этот аккаунт был быстро заменен на «frosty», но первое имя пользователя соответствовало его настоящему имени и фамилии. Совокупность этих улик позволила ФБР получить ордер на арест Ульбрихта и не оставила сомнений в том, что Росс Уильям Ульбрихт и Dread Pirate Roberts одно и то же лицо.

Я бы, наверное, тоже не скрывал своего истинного лица, если бы заработал 1,2 миллиарда долларов. Федералы также выяснили, что кто-то подключался к хост-серверу «шелкового пути» из интернет-кафе, расположенного рядом с квартирой Росса в Сан-Франциско. Письма, адресованные на имя Пирата Робертса, показали, что он жил в Тихоокеанском часовом поясе.

IP-адрес сервера Silk Road был связан с сетью VPN через IP-адрес, принадлежащий Интернет-кафе на Лагуна Стрит в Сан Франциско, и оттуда же в то время, 3 июня 2013 года, Росс заходил в свой почтовый ящик на gmail.

В частном сообщении Пирату Робетсу один из пользователей написал, что обнаружил утечку информации с сайта через внешний IP-адрес, принадлежащий VPN. Затем ФБР каким-то образом удалось захватить и скопировать образы жестких дисков одного из серверов «Шелкового пути». Предположительно они заплатили хакеру Николасу Уиверу, чтобы тот взломал Silk Road и связал его с внешним сервером, который не использовал Тор, чтобы выявить реальный IP-адрес сервера «Шелкового пути».

10 июля 2013 года таможенная служба США перехватила 9 удостоверений личности на разные имена, но на всех этих документах была фотография Росса Ульбрихта. Служба безопасности допросила Росса, однако он отрицал, что он заказал изготовление этих удостоверений, и отказался давать какие-то комментарии по этому поводу. Это было весьма разумно с его стороны. Но затем он совершил глупость, заявив, что гипотетически кто угодно может зайти на сайт под названием «Шёлковый путь» или «TOR» и купить там наркотики или фальшивые документы. Зачем ему понадобилось вообще об этом говорить, если как добропорядочный гражданин, он ничего не должен был об этом знать?

Однако частная переписка показала, что Dread Pirate Roberts интересовался насчёт покупки фальшивых удостоверений личности.

Далее – один из серверов «Шелкового пути» использовал SSH и приватные ключи, которые содержали в себе запись frosty@frosty. Этот сервер использовал тот же код, что был размещён когда-то на StackOverflow. Наконец, 1 октября ФБР арестовали Ульбрихта в публичной библиотеке как раз после того, как он ввел пароль в свой ноутбук. В ноутбуке было обнаружено множество уличающих его доказательств.

Дополнительную информацию об этом деле можно найти в статье Нейта Андерсона и в документах, которые агент Кристофер Тарбелл представил суду. Они расположены по ссылкам (раз и два).

Из этого дела можно извлечь такие уроки:

Итак, у нас осталось немного времени, чтобы рассказать вам, как работает деанонимизация пользователей TOR и показать вам несколько способов, как можно раскрыть анонимность пользователя.

Сначала необходимо настроить прокси на локальной машине. Затем вы обращаетесь к чему-то в сети TOR, а я хочу убедить вас зайти на конкретный сайт и скачать оттуда документ Word под названием track.docx, то есть пройти по ссылке.

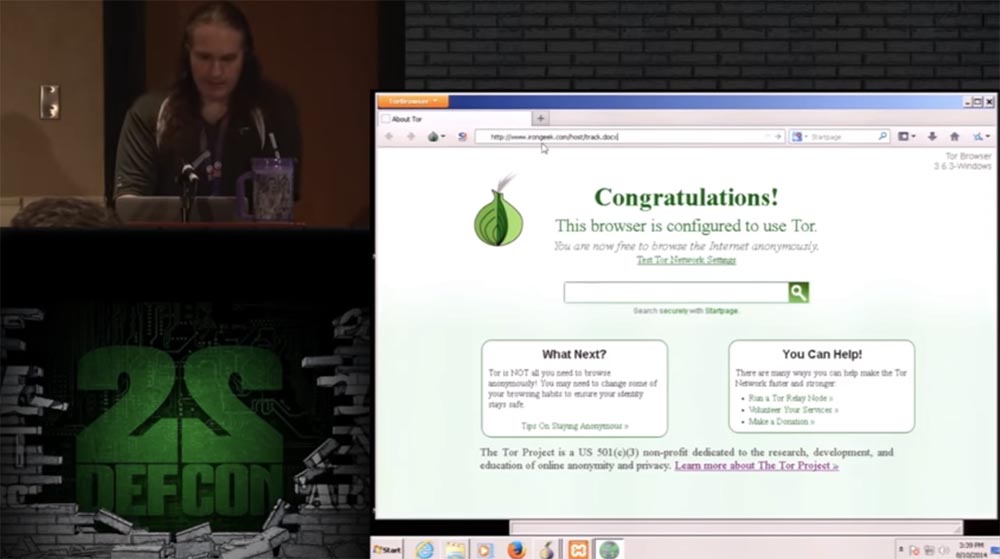

Сейчас я пытаюсь соединиться с сетью TOR, это зависит от того, как настроен ваш браузер, потому что он может не разрешить использовать прокси-соединения. Итак, TOR запустился, и теперь мне нужно зайти по ссылке на конкретный сайт и открыть документ track.docx.

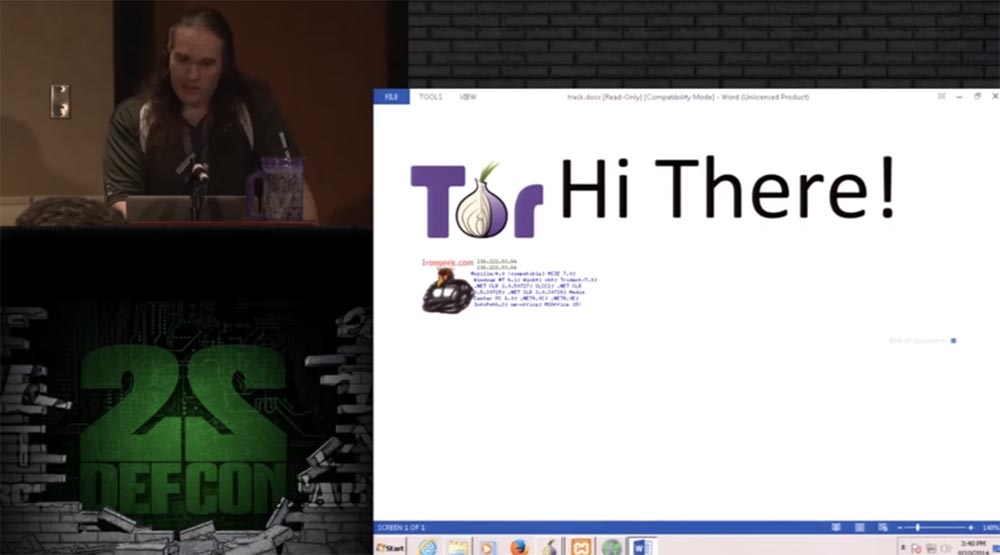

Это ловушка. Вы видите на экране приветствие TOR и загруженные строки документа. Вот и всё, вы открыли этот документ на своём компьютере.

Теперь я захожу на свой сайт irongeek.com, открываю журнал логов и вижу реальный IP-адрес компьютера, на котором был открыт данный документ, время открытия и характеристики используемого браузера.

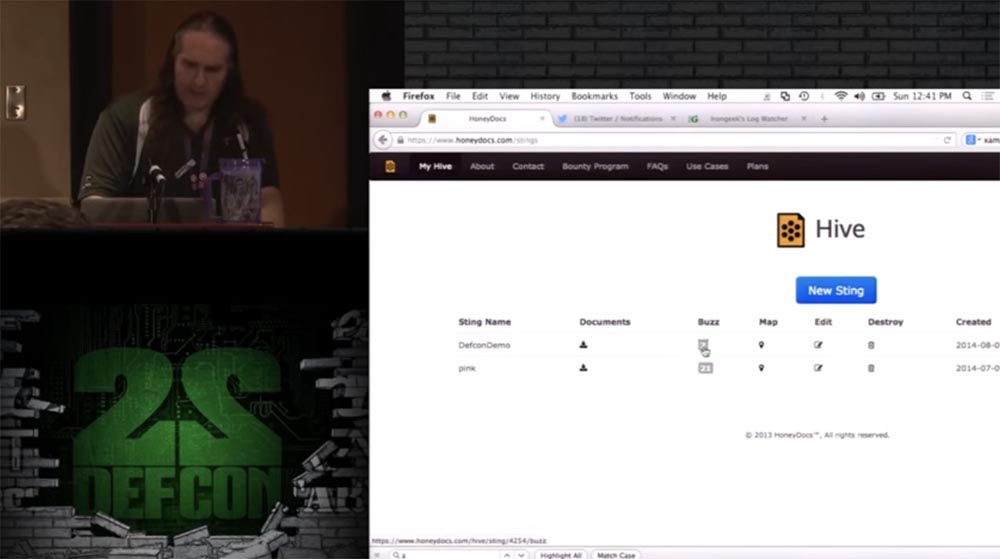

Что я ещё могу сделать? Попросить пользователя загрузить заархивированный документ credit_card.zip, содержащий кучу данных украденных кредитных карт. После того, как он это сделает, у меня на экране на сайте honeydocx.com/hive/sting/4254/buzz появится возможность увидеть, кто открыл этот документ и его реальный IP-адрес.

Чтобы открыть buzz, мне нужно ввести свой логин и пароль, на котором я зарегистрирован на сайте honeydocx.com. Я это делаю и всё готово – вы видите IP-адрес и координаты местоположения пользователя, открывшего credit_card.zip.

Я продемонстрировал вам, что бывает, если люди используют TOR, но не настраивают как следует прокси-соединение в браузере.

Существуют более профессиональные инструменты, чем у меня, так как я использую документы разных форматов, после открытия которых на компьютере пользователя запускается мой эксплойт.

Следующее, что я могу сделать, чтобы обмануть пользователя, это установить скрытый сервис. На экране вы видите OWASP Mutillidae II – это намеренно уязвимое приложение с открытым исходным кодом, служащее целью для различных угроз безопасности. Если открыть меню, то можно увидеть виды атак, которые можно испытать, например, инъекцию SQL. В этом приложении можно продемонстрировать атаку пингования IP0-адреса с помощью командной строки, увидеть, кто возвращает мне пинг и определить его IP-адрес.

Далее можно просмотреть ссылки на небезопасные объекты и проделать ещё много подобных вещей. В этом приложении TOR запускается очень медленно, так что я не смогу продемонстрировать, как это работает, у меня осталось слишком мало времени на выступление. Скажу лишь, что основная идея инъекции командной строки заключается в том, что вы можете увидеть, кто возвращает вам пинг. Отвечая на вопрос, могу ли я определить таким способом IP-адрес в сети VPN, скажу да, это возможно.

Здравствуйте, меня зовут Эдриан Крэншоу. Я сооснователь компании Derbycon, основатель Irongeek.com, интересуюсь информационной безопасностью и работаю старшим консультантом по безопасности в компании Trusted Sec. Я расскажу вам, как люди размещают свои подлинные документы в Darknet и как из-за этого их становится легко поймать.

Это всем известные истории о людях, которые использовали TOR или другие анонимайзеры и попались в основном из-за пренебрежения правилами OPSEC.

История, которой я присвоил номер 0 – это бомбы, будто бы заложенные в Гарвардском университете в прошлом году. Один парень отправил электронное письмо в разные отделы руководства университета, в том числе службе безопасности и студенческой газете, с указанием мест, в которых находились бомбы: научный центр, Sever холл, Emerson холл, Thayler холл. Он писал, чтобы они действовали быстро, потому что бомбы скоро взорвутся. Сообщение об этом было опубликовано в СМИ 16 декабря 2013 года.

Итак, кем был этот парень? Он использовал «партизанский» почтовый сервис для разовой отправки электронных писем Guerilla Mail и отправил своё письмо через TOR.

Но он не учёл то, что Guerilla Mail помещает оригинальный IP-адрес отправителя в заголовок письма. Например, если вы отправляете письмо из дома, то на нём будет указан IP-адрес вашего домашнего компьютера. На слайде показан пример, где я использовал свой почтовый ящик на irongeek.com, чтобы показать, как это работает. Этот парень подумал об анонимности и использовал TOR, поэтому в его письме был указан IP-адрес сервера TOR. Однако он не учёл, что все узлы TOR, за исключением «мостов», известны и находятся в открытом доступе – они приведены, например, на этом сайте torstatus.blutmagie.de, и легко можно определить, относится ли конкретный компьютер к сети TOR или нет. Если вы не используете «мост», очень легко отследить, кто и откуда присоединился к локальной сети Гарварда и использовал TOR в то время, когда было отправлено письмо с угрозами.

Из этого можно сделать такие выводы:

- пользуйтесь сетью TOR постоянно, а не время от времени. Дело в том, что ваш браузер хранит кукиз, и если вы были на каком-то сайте, а потом снова зашли на него открыто, не используя TOR, браузер снова отправит ему ваши кукиз. Так что их можно будет легко перехватить и узнать, кто вы такой. TOR хорош ещё тем, что не хранит кукиз и очищает всю историю, когда вы его выключаете;

- не предавайте никому персональную информацию, потому что если вы делитесь целой кучей данных с кем-то, кто может быть арестован, вас тоже могут арестовать;

- как я уже сказал, помните, что корреляционные атаки – препаршивая вещь.

Далее рассмотрим дело №2 – компания Freedom Hosting предоставляла клиентам почтовые услуги внутри сети TOR, то есть позволяла им создавать внутри анонимной сети свои собственные почтовые ящики. Они, в том числе, использовались и для распространения детского порно, хотя в основном служили просто для обмена письмами между пользователями. Именно из-за детского порно этот хостинг в 2011 году подвёргся атаке Anonymous во время операции по «зачистке» Darknet.

В частности, DDoS-атаке подвергся сайт Lolita City, размещённый на Freedom Hosting, в результате чего хакеры «Анонимус» смогли опубликовать в открытом доступе целый список его пользователей. В июле 2013 года ФБР скомпрометировали несколько почтовых ящиков Freedom Hosting и внедрили туда вредоносный код JavaScript, который использовал уязвимость СVE-2013-1690 версии 17 ESR браузера Firefox. Как известно, пакет программного обеспечения TOR базируется на Firefox. Его разработчики выпустили патч, устраняющий уязвимость, однако многие пользователи Тор, как обычно, не обновили вовремя используемую версию «луковичного» браузера.

Эта уязвимость позволила ФБР получить контроль над почтой Freedom Hosting, внедрив туда эксплойт под названием Magneto. Он является крошечным исполняемым файлом Windows. «Магнето» ищет имя Windows-хоста жертвы и MAC-адрес её компьютера и отправляет информацию обратно на сервер ФБР в Вирджинию, разоблачая реальный IP-адрес жертвы. Обратно скрипт отправляет данные со стандартным HTTP запросом вне сети TOR. Подробности можно прочитать по ссылке.

Этот проект аналогичен проекту под названием Egotistical Giraffe – инструменту, который ФБР использовала против пользователей TOR через уязвимое программное обеспечение на их компьютерах. К похожему шпионскому ПО, которым пользуются федералы, относится также Magic Lantern, FOXACID и CIPAV – верификатор адресов протоколов интернета и компьютеров.

В результате ФБР удалось уничтожить Freedom Hosting, арестовав за распространение детской порнографии его владельца, 28-летнего гражданина Ирландии и США Эрика Уоэна Маркеса. Его смогли связать с сервером Freedom Hosting благодаря платёжным документам. Он купил что-то, а информация о покупке с привязкой к его реальному IP-адресу осталось в его почтовом ящике Freedom Hosting. Когда его арестовывали спецслужбы, он кинулся выключать свой ноутбук, чтобы при повторной загрузке активировалась систему шифрования данных на жёстком диске, однако это ему не удалось.

Из этого дела можно извлечь следующие уроки:

- Никогда не связывайтесь с хостингом, связанным с Captain Picard или Julian Bashir. Если вы знакомы с культурой 4chan, то знаете, что обозначают 2 эти прозвища – первое сокращённо CP, или «детская порнография» (child porno), а второе – JB, или «соблазнительница» (jailbait),

обновляйтесь, обновляйтесь и ещё раз обновляйтесь. Если бы все эти люди вовремя установили патч с «заплатками» уязвимости Firefox, ФБР не удалось бы внедрить в TOR эксплойт «Магнето». Сейчас, если вы пользуетесь устаревшей версией Тора, сверху появляется строчка с приглашением обновить его; - Не позволяйте отследить себя по своим «платёжкам», не используйте почту для хранения платёжных документов, в которых имеется ваша персональная информация;

- Оставляйте свой ноутбук в зашифрованном состоянии, когда им не пользуетесь.

Заставьте скрытый сервер выйти с вами на контакт, чтобы определить его реальный IP-адрес и выяснить, подвержен ли он каким-либо уязвимостям для различных атак, например, переполнения буфера и т.д.

Это нужно для того, чтобы не облажаться и не попасть под наблюдение федералов, связавшись с таким сервером внутри сети TOR.

Дело №3 касается хорошо известного Silk Road, или «Шёлкового пути». Этим рынком Darknet управлял парень с псевдонимом Dread Pirate Roberts, или «Ужасный пират Робертс». Эта была электронная площадка для покупателей и продавцов, на которой торговали, скажем так, не совсем легальным товаром. Материалы судебного дела «Шёлкового пути» по состоянию на 23 сентября 2013 года показывают, что в сети TOR было обнаружено около 13000 перечней товаров, размещённых на сайтах и касающихся таких запросов, как «марихуана», «экстази», «интоксиканты», «опиоиды», «прекурсоры», «психоделики» и тому подобных наркотических веществ. Короче, это была мечта Чарли Шина.

Также на сайте TOR обнаружено 159 сайтов, предоставляющих услуги взлома аккаунтов различных сетей по желанию клиента, включая Фейсбук и Твиттер так, что заказчик получал возможность как угодно распоряжаться и изменять персональную информацию владельца аккаунта. Здесь было размещено также 22 учебных пособия по взлому банкоматов, а также контакты поставщиков таких нелегальных услуг, как «анонимные банковские счета», «поддельные счета в валюте CAD/GBP/EUR/USD», «продажа огнестрельного оружия и боеприпасов», «украденная информация банковских карт и аккаунтов PayPal» и даже «наёмные убийцы более чем в 10 странах». Единственное, что не предлагалось для продажи или не было обнаружено в сети – это поддельные дипломы, сертификаты, медицинские рецепты и фальшивые деньги. Видимо, у владельца площадки с этим были проблемы.

После того, как объём совершённых сделок достиг 1,2 миллиарда долларов, «Шелковым путём» заинтересовалось ФБР. Они в первую очередь стали проверять самые первые ссылки на Silk Road в публичном интернете, используя запросы в поисковике Google, меняя временные интервалы. Они нашли самую раннюю ссылку на этот ресурс на маленьком сайте наркоманов Shroomery, где парень под ником altoid разместил ссылку на страницу Silk Road в сети TOR.

По существу, он рекламировал этот сайт, сообщая, что на сайте «Шелкового пути» можно анонимно приобрести всё, что угодно. Этот пост был размещён 27.01.2011 года.

Затем на сайте bitcointalk.org кто-то открыл тему “Магазин героина», и пользователь под ником ShadowOfHarbringer написал, что Silk Road, возможно, не торгует героином, но зато это первая торговая площадка, где можно купить анонимно все остальные наркотики за биткойны. Это тоже звучало как реклама данного ресурса, причём данный пользователь закончил свой пост фразой: «ребята, дайте мне знать, что вы об этом думаете!», намекая на обратную связь.

Таким образом, федералы установили, что «Шелковый путь» реально существует и работает. Позже, в октябре этого же года, на этом же сайте bitcointalk.org появился знакомый по сайту Shroomery персонаж под ником altoid, который открыл тему «Ищу профессионального IT специалиста для открытия биткойн-стартапа», где написал, что заинтересованные лица могут обратиться к нему по указанному адресу электронной почты. Причём знаете, что он сделал? Он написал адрес своего почтового ящика, зарегистрированный на его настоящее имя и фамилию – Росс Ульбрихт, [email protected]. Это называется полный провал принципа OPSEC.

Поэтому ФБР нетрудно было установить связь между altoid, первым упоминанием «Шелкового пути» и биткойнами. Электронная почта altoid была той же, что и у Росса. Профиль Ульбрихта на Google+ показал, что он интересуется институтом либертарианцев Людвига фон Мизеса, «мировым центром австрийской школы экономики».

Далее они выяснили, что подпись Dread Pirate Roberts на форумах «Шелкового пути» содержала ссылку на Институт Мозеса, а австрийская экономическая теория оказала большое влияние на философию Silk Road. Кроме того, с аккаунта «Росс Ульбрихт» была сделана запись на StackOverflow с просьбой помочь ему в написании PHP кода для связи со скрытыми сервисами TOR.

Правда, этот аккаунт был быстро заменен на «frosty», но первое имя пользователя соответствовало его настоящему имени и фамилии. Совокупность этих улик позволила ФБР получить ордер на арест Ульбрихта и не оставила сомнений в том, что Росс Уильям Ульбрихт и Dread Pirate Roberts одно и то же лицо.

Я бы, наверное, тоже не скрывал своего истинного лица, если бы заработал 1,2 миллиарда долларов. Федералы также выяснили, что кто-то подключался к хост-серверу «шелкового пути» из интернет-кафе, расположенного рядом с квартирой Росса в Сан-Франциско. Письма, адресованные на имя Пирата Робертса, показали, что он жил в Тихоокеанском часовом поясе.

IP-адрес сервера Silk Road был связан с сетью VPN через IP-адрес, принадлежащий Интернет-кафе на Лагуна Стрит в Сан Франциско, и оттуда же в то время, 3 июня 2013 года, Росс заходил в свой почтовый ящик на gmail.

В частном сообщении Пирату Робетсу один из пользователей написал, что обнаружил утечку информации с сайта через внешний IP-адрес, принадлежащий VPN. Затем ФБР каким-то образом удалось захватить и скопировать образы жестких дисков одного из серверов «Шелкового пути». Предположительно они заплатили хакеру Николасу Уиверу, чтобы тот взломал Silk Road и связал его с внешним сервером, который не использовал Тор, чтобы выявить реальный IP-адрес сервера «Шелкового пути».

10 июля 2013 года таможенная служба США перехватила 9 удостоверений личности на разные имена, но на всех этих документах была фотография Росса Ульбрихта. Служба безопасности допросила Росса, однако он отрицал, что он заказал изготовление этих удостоверений, и отказался давать какие-то комментарии по этому поводу. Это было весьма разумно с его стороны. Но затем он совершил глупость, заявив, что гипотетически кто угодно может зайти на сайт под названием «Шёлковый путь» или «TOR» и купить там наркотики или фальшивые документы. Зачем ему понадобилось вообще об этом говорить, если как добропорядочный гражданин, он ничего не должен был об этом знать?

Однако частная переписка показала, что Dread Pirate Roberts интересовался насчёт покупки фальшивых удостоверений личности.

Далее – один из серверов «Шелкового пути» использовал SSH и приватные ключи, которые содержали в себе запись frosty@frosty. Этот сервер использовал тот же код, что был размещён когда-то на StackOverflow. Наконец, 1 октября ФБР арестовали Ульбрихта в публичной библиотеке как раз после того, как он ввел пароль в свой ноутбук. В ноутбуке было обнаружено множество уличающих его доказательств.

Дополнительную информацию об этом деле можно найти в статье Нейта Андерсона и в документах, которые агент Кристофер Тарбелл представил суду. Они расположены по ссылкам (раз и два).

Из этого дела можно извлечь такие уроки:

- пользуйтесь раздельной идентификацией своей персоны в сети, никогда не используйте подлинные имена, используйте разные имена пользователей и входите в сеть из разных мест,

придумайте себе последовательную легенду, в которой не было бы противоречий, за которые можно зацепиться. Не используйте старые прозвища, как это сделал Росс с именем «Джош», под которым его знали сокурсники и соседи по комнате во время учёбы; - ни с кем не обсуждайте свои интересы и не размещайте публично интересующие вас вопросы и просьбы о помощи;

- не давайте никаких добровольных признаний или предположений типа: «любой может купить эти вещи на Silk Road».

Итак, у нас осталось немного времени, чтобы рассказать вам, как работает деанонимизация пользователей TOR и показать вам несколько способов, как можно раскрыть анонимность пользователя.

Сначала необходимо настроить прокси на локальной машине. Затем вы обращаетесь к чему-то в сети TOR, а я хочу убедить вас зайти на конкретный сайт и скачать оттуда документ Word под названием track.docx, то есть пройти по ссылке.

Сейчас я пытаюсь соединиться с сетью TOR, это зависит от того, как настроен ваш браузер, потому что он может не разрешить использовать прокси-соединения. Итак, TOR запустился, и теперь мне нужно зайти по ссылке на конкретный сайт и открыть документ track.docx.

Это ловушка. Вы видите на экране приветствие TOR и загруженные строки документа. Вот и всё, вы открыли этот документ на своём компьютере.

Теперь я захожу на свой сайт irongeek.com, открываю журнал логов и вижу реальный IP-адрес компьютера, на котором был открыт данный документ, время открытия и характеристики используемого браузера.

Что я ещё могу сделать? Попросить пользователя загрузить заархивированный документ credit_card.zip, содержащий кучу данных украденных кредитных карт. После того, как он это сделает, у меня на экране на сайте honeydocx.com/hive/sting/4254/buzz появится возможность увидеть, кто открыл этот документ и его реальный IP-адрес.

Чтобы открыть buzz, мне нужно ввести свой логин и пароль, на котором я зарегистрирован на сайте honeydocx.com. Я это делаю и всё готово – вы видите IP-адрес и координаты местоположения пользователя, открывшего credit_card.zip.

Я продемонстрировал вам, что бывает, если люди используют TOR, но не настраивают как следует прокси-соединение в браузере.

Существуют более профессиональные инструменты, чем у меня, так как я использую документы разных форматов, после открытия которых на компьютере пользователя запускается мой эксплойт.

Следующее, что я могу сделать, чтобы обмануть пользователя, это установить скрытый сервис. На экране вы видите OWASP Mutillidae II – это намеренно уязвимое приложение с открытым исходным кодом, служащее целью для различных угроз безопасности. Если открыть меню, то можно увидеть виды атак, которые можно испытать, например, инъекцию SQL. В этом приложении можно продемонстрировать атаку пингования IP0-адреса с помощью командной строки, увидеть, кто возвращает мне пинг и определить его IP-адрес.

Далее можно просмотреть ссылки на небезопасные объекты и проделать ещё много подобных вещей. В этом приложении TOR запускается очень медленно, так что я не смогу продемонстрировать, как это работает, у меня осталось слишком мало времени на выступление. Скажу лишь, что основная идея инъекции командной строки заключается в том, что вы можете увидеть, кто возвращает вам пинг. Отвечая на вопрос, могу ли я определить таким способом IP-адрес в сети VPN, скажу да, это возможно.